Web & Internet

Engenheiro da Microsoft pode ter impedido ataque cibernético gigantesco

A ideia fundamental por trás do software de código aberto é a transparência e a colaboração. Ao permitir que qualquer pessoa acesse e modifique o código-fonte, o desenvolvimento de software se torna um esforço melhor estruturado, onde os usuários, sobretudo programadores, podem contribuir com correções de bugs, implementar novos recursos e adaptar o software às suas necessidades específicas.

Tendo isso em vista, grande parte da Internet depende desse tipo de software para fazer tudo funcionar. Em contrapartida, a segurança pode ficar vulnerável. Desse modo, recentemente, um engenheiro de software encontrou “sem querer” um backdoor escondido em um software que faz parte do sistema operacional Linux, o que poderia ter sido um ataque cibernético em potencial.

Manutenção de rotina

Andrés Freund, um engenheiro de software de 38 anos que mora em São Francisco e trabalha na Microsoft, descobriu uma possível tentativa de ataque cibernético enquanto estava fazendo uma manutenção de rotina em seu projeto. O trabalho envolve o desenvolvimento de um software de banco de dados de código aberto conhecido como PostgreSQL.

Segundo os especialistas, se tivesse sucesso, o potencial ataque poderia ter causado muitos danos.

Agora, Freund tem sido elogiado. Os líderes tecnológicos e os investigadores de segurança cibernética estão se referindo a Freund como um herói. Satya Nadella, presidente-executivo da Microsoft, elogiou sua “curiosidade e habilidade”. Um admirador o chamou de “o gorila prateado dos nerds”.

“Encontre o erro”

Assim como muitos outros softwares de código aberto populares, o Linux passa por atualizações constantes e, na maioria das vezes, os problemas são causados por enganos simples. No entanto, ao investigar minuciosamente o código-fonte do xz Utils, Freund percebeu indícios de que havia sido manipulado de forma intencional.

Tudo começou no início deste ano, quando Freund estava retornando de uma visita aos seus pais na Alemanha. Enquanto revisava registros de testes automatizados, deparou-se com mensagens de erro que lhe pareciam estranhas. Embora não urgentes, ele arquivou essas observações na memória, considerando que estava em um fuso horário diferente.

Algumas semanas depois, ao realizar mais testes em casa, notou um aumento incomum no uso de processamento por parte de um aplicativo chamado SSH, utilizado para acessar computadores remotamente.

Após uma investigação, descobriu que o problema estava relacionado a um conjunto de ferramentas de compactação de dados. Isso o fez questionar se esses problemas estavam de alguma forma ligados às mensagens de erro anteriormente observadas.

Código malicioso

Freund identificou que um código malicioso foi inserido nas versões mais recentes do xz Utils. Esse código tinha a capacidade de permitir que o criador do código assumisse o controle da conexão SSH de um usuário e executasse suas próprias operações de forma clandestina no dispositivo desse usuário.

No contexto da segurança cibernética, descobrir inadvertidamente um backdoor em um componente crucial do Linux é comparável a um padeiro que, ao sentir o cheiro de um pão recém-assado, percebe algo suspeito e deduz corretamente que alguém adulterou todo o estoque global de fermento. Essa intuição demanda anos de experiência, meticulosidade e uma boa dose de sorte.

Inicialmente, Freund teve dúvidas sobre suas próprias descobertas. Seria possível que ele realmente encontrasse um backdoor em um dos programas de código aberto mais minuciosamente examinados em todo o mundo?

Contudo, sua investigação persistente continuou revelando evidências adicionais. Freund compartilhou suas descobertas com um grupo de desenvolvedores de software de código aberto. A notícia rapidamente se espalhou pelo mundo da tecnologia. Em questão de horas, uma solução foi concebida e alguns especialistas creditaram a ela a prevenção de um potencial ataque cibernético histórico.

Alex Stamos, diretor de confiança da SentinelOne, uma empresa de pesquisa de segurança cibernética, disse que “Este poderia ter sido o backdoor mais difundido e eficaz já implantado em qualquer produto de software.”

Se não tivesse sido detectado, o backdoor teria “dado aos seus criadores uma chave mestra para qualquer uma das centenas de milhões de computadores em todo o mundo que executam SSH”, explicou Stamos.

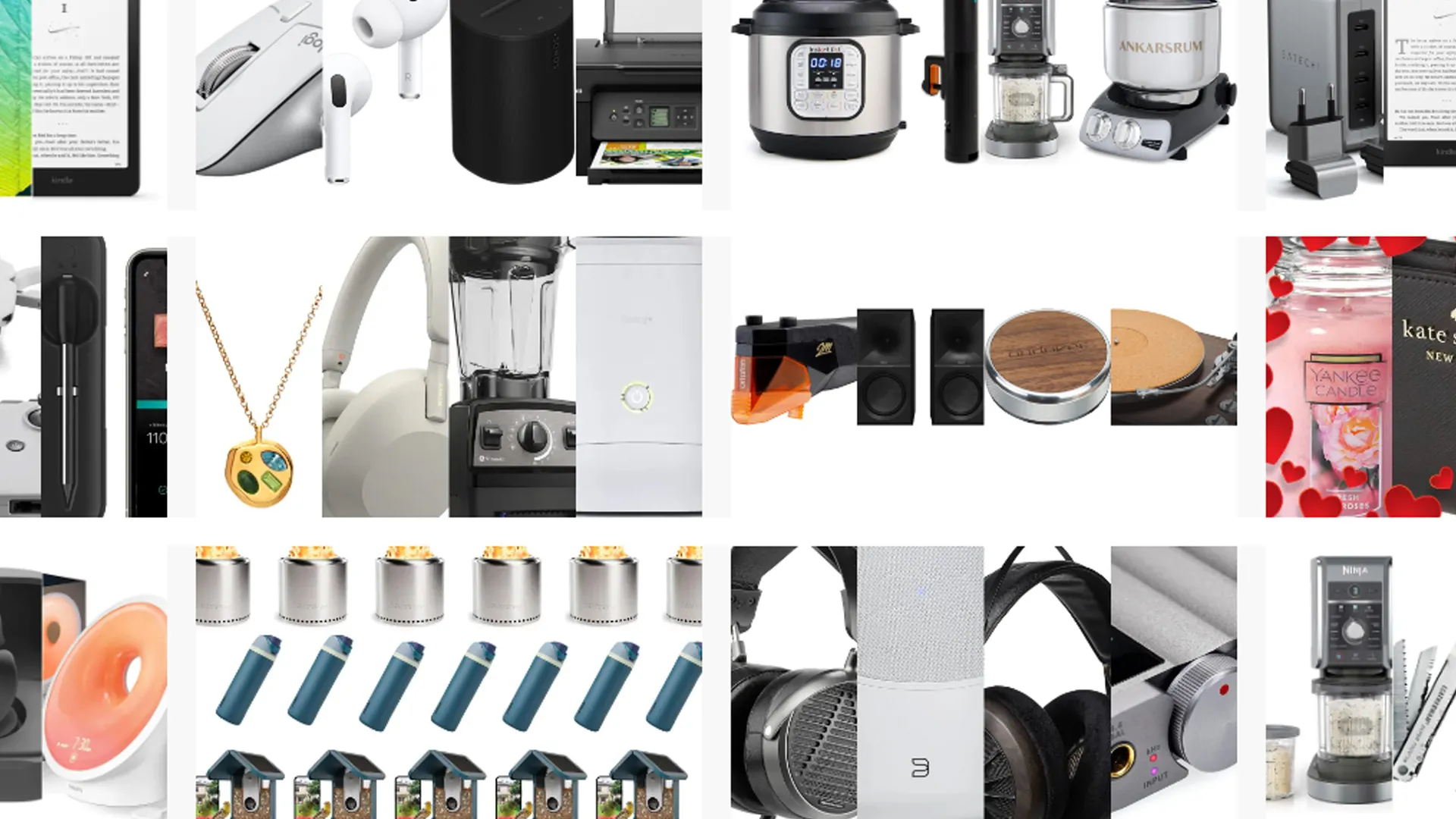

Ofertas Imperdíveis

Garimpamos os melhores preços da semana. Economize com nossa curadoria exclusiva.

Ver Ofertas